Sådan bygger du en solid karantæne-oplevelse i Microsoft Defender for Office 365, politikker, notifikationer og godkendelsesflow

En karantæne, der fungerer, føles lidt som en god branddør. Den skal lukke, når der er fare, men den må ikke blokere hverdagen. I mange SMV’er ender karantænen ellers som et ekstra indbakke-kaos, flere tickets til it-support og en “så slukker vi bare for det”-reaktion.

Med Defender for Office 365 karantæne kan man få både høj it-sikkerhed og en rolig brugeroplevelse, hvis man tænker politikker, notifikationer og godkendelse som ét samlet flow. Det gælder især B2B-miljøer med mange leverandører, fakturaer og delte mailbokse.

Nedenfor er en handlingsorienteret opskrift, der passer til typiske SMV-setup i microsoft 365, også når man driver it-løsninger på tværs af lokationer som århus og lystrup.

Byg karantæne-oplevelsen rigtigt fra start (brugerflow og adminflow)

Illustration af mailflow fra indbakke til karantæne, og videre til gennemgang og frigivelse, skabt med AI.

Illustration af mailflow fra indbakke til karantæne, og videre til gennemgang og frigivelse, skabt med AI.

En solid karantæne-oplevelse starter med at skelne mellem tre ting: hvad brugeren må, hvad Helpdesk må, og hvad Security må. Hvis alle kan frigive alt, går det hurtigt galt. Hvis ingen kan frigive noget, går driften i stå.

Karantænen skal også “give mening” for brugeren. Brugerne accepterer strammere filtrering, når de får et tydeligt signal om, hvad der sker, og hvordan de kommer videre. Her er den vigtigste designregel: phishing skal behandles anderledes end spam . Spam er irritation. Phishing er et angreb.

Administratorer bør samtidig standardisere, hvordan karantæne håndteres i Defender-portalen, så man undgår ad hoc-frigivelser og lange tilladelseslister. Microsoft beskriver selv de centrale byggesten i karantænen, rettigheder og politikker i guiden til karantænepolitikker og administration af karantænerede mails og filer.

En praktisk tommelfingerregel i SMV: Lad brugere selv håndtere “lav risiko” (typisk bulk), hold phishing i et godkendelsesflow, og giv Helpdesk en tydelig ramme for, hvornår der eskaleres til Security.

Anbefalet baseline for SMV (hurtig opskrift), og hvornår “stram” giver mening

Illustration af politikvalg for spam, phishing og bulk, skabt med AI.

Illustration af politikvalg for spam, phishing og bulk, skabt med AI.

Baselinen her er lavet til SMV-drift: få undtagelser, høj forudsigelighed, og færre supportsager. Den er også nem at stramme senere.

Hurtig opskrift (baseline):

- Opret separate karantænepolitikker for Spam , Phish og Bulk .

- Slå bruger-notifikationer til for det, brugeren realistisk kan handle på.

- Begræns selv-frigivelse til de lavere risikokategorier.

Nedenfor er en enkel sammenligning, som kan bruges som startpunkt.

| Område | Standard (anbefalet baseline) | Strammere valg (når og hvorfor) |

|---|---|---|

| Spam | Karantæne, bruger kan frigive, notifikation dagligt | Brugeren kan kun “request release”, hvis mange falsk-positive rammer økonomi/CRM-mails |

| Phish | Karantæne, ingen selv-frigivelse, admin-review | To-person approval for VIP, og længere retention ved hændelser |

| Bulk | Karantæne eller Junk, bruger kan frigive, notifikation ugentligt | Flyt til karantæne ved kampagner, og skru ned for notifikationer hvis støj |

Do : Hold antallet af undtagelser lavt, og brug dem tidsbegrænset.

Don’t : Byg permanente allow-lists for leverandører, hvis det kan undgås.

I januar 2026 ser man også, at Microsoft i højere grad udvider mailbeskyttelse på tværs af licenser, og gør håndtering af “tilladelser” mere automatisk (fx udløb af gamle tilladelser). Det gør det endnu vigtigere at holde politikkerne rene og målbare. Hold jer opdateret via What’s new i Defender for Office 365.

Karantæne er kun ét lag. For SMV bør det hænge sammen med endpoint antivirus , netværks- firewall og en testet backup . Ellers bliver karantænen en falsk tryghed.

Roller, godkendelsesprincipper og notifikationer, der ikke drukner brugerne

Roller & ansvar (Global Admin, Security Admin, Helpdesk)

Hold adgange smalle. Det gør hverdagen mere stabil, også når der skiftes personale.

- Global Admin : Kun til platformstyring (licenser, domæner, nødadgang). Brug rollen sjældent i drift.

- Security Admin : Ejer politikker, karantænetilladelser og incident-håndtering. Godkender ændringer i baseline.

- Helpdesk : Første linje. Må gerne kunne se karantæne og håndtere standardanmodninger, men ikke “åbne alt”.

Microsoft beskriver selve opsætningen af rettigheder i trin-for-trin for karantænetilladelser. Brug den som reference, når I dokumenterer jeres roller.

Godkendelsesprincipper (least privilege og to-person approval for VIP)

Tre principper gør størst forskel i praksis:

- Least privilege : Giv kun de rettigheder, der skal bruges i daglig drift.

- Adskil “release” fra “policy change” : Helpdesk kan håndtere enkelte mails. Security ændrer regler.

- To-person approval for VIP : For udvalgte VIP-brugere (direktion, økonomi, payroll) skal frigivelse af phishing-mistanker kræve to godkendelser (fx Security + økonomiansvarlig via ticket).

Det lyder tungt, men det er som to nøgler til samme rum. Det bruges sjældent, og netop derfor virker det, når det gælder.

Eksempel på notifikationstekst (dansk) og kadence

Notifikationer skal give handlemulighed, ikke dårlig samvittighed. Hold dem korte, og brug en fast kadence.

Forslag til kadence:

- Spam: daglig opsummering kl. 08:00

- Bulk: ugentlig opsummering mandag

- Phish: ingen bruger-notifikation, kun admin og evt. VIP-flow

Eksempel på indhold (til spam/bulk):

Emne: Karantæneopsummering, handling kan være nødvendig

Indhold: Der er 3 e-mails i karantæne fra de sidste 24 timer.

Gennemgå og frigiv kun, hvis du forventer mailen.

Hvis du er i tvivl, svar ikke på mailen, opret en sag til it-support med emnelinjen.

Til opsætning og muligheder, se Microsofts vejledning til karantænenotifikationer.

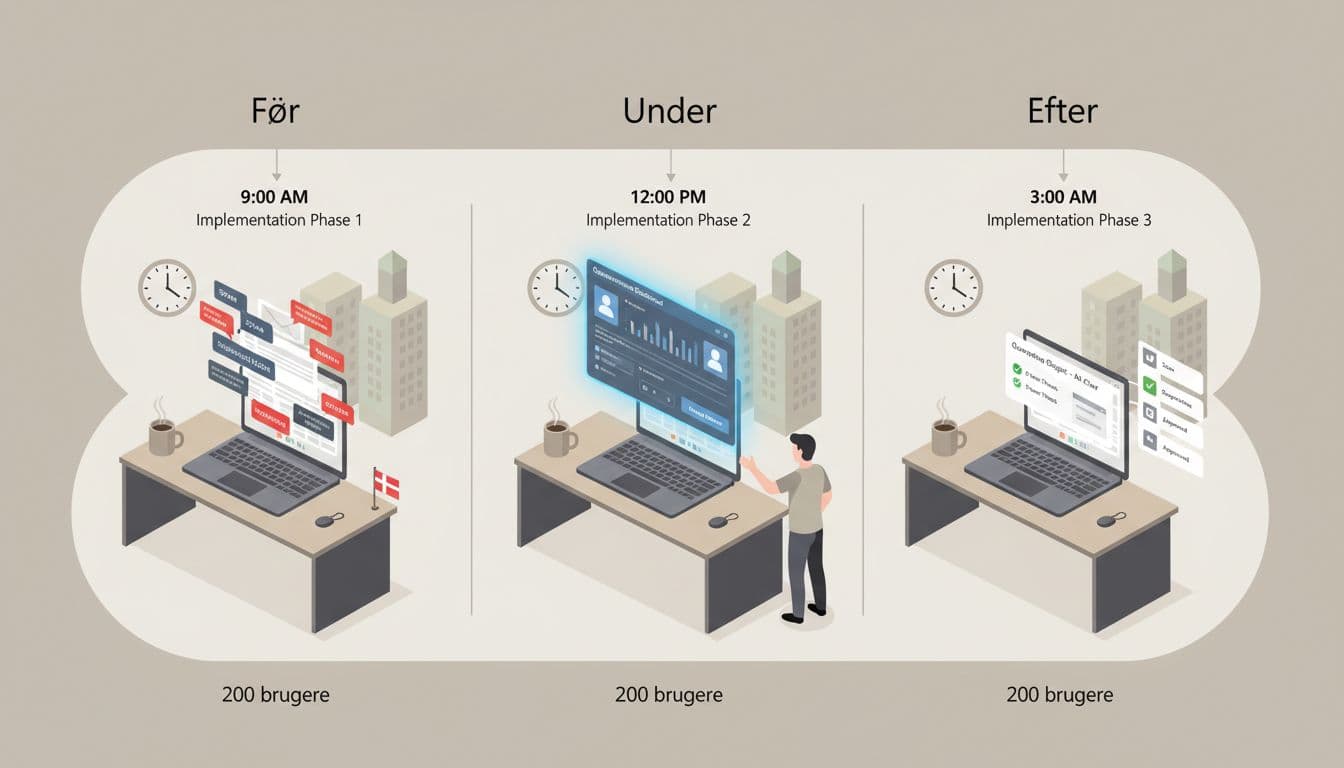

Mini-case: 200-bruger B2B i Lystrup ved Aarhus

Illustration af implementering og drift for en 200-bruger virksomhed, skabt med AI.

Illustration af implementering og drift for en 200-bruger virksomhed, skabt med AI.

En B2B-virksomhed med 200 brugere i lystrup (tæt på århus) havde to problemer: mange falsk-positive på leverandørmails, og for mange manuelle frigivelser “på rutinen”. NETDK satte en baseline op med adskilte politikker for spam, phish og bulk, og et VIP-flow for økonomi.

Under udrulningen blev notifikationer skåret til daglige opsummeringer, og Helpdesk fik en fast procedure: frigiv kun, når afsender og kontekst kan verificeres (ordre, kontaktperson, tidligere tråd). Phish blev altid eskaleret.

Resultatet var færre afbrydelser for brugerne, og et mere ensartet godkendelsesflow. Karantænen blev et kontrolleret venteværelse, ikke et sort hul.

Checkliste før, under og efter udrulning

Før

- Aftal baseline og “stram”-kriterier (hvem beslutter hvad).

- Definér VIP-gruppe og to-person approval.

- Plan for kommunikation til brugere (hvad ændrer sig, og hvorfor).

Under

- Udrul politikker i små bølger (fx 20 procent ad gangen).

- Overvåg frigivelser og falsk-positive dagligt i første uge.

- Giv Helpdesk en kort beslutningsguide, én side.

Efter

- Trim undtagelser og tidsbegræns dem.

- Lav månedlig review af karantænedata og top-afsendere.

- Opdater dokumentation, og justér notifikationskadence efter støj.

Konklusion

En god Defender for Office 365 karantæne handler ikke om at fange mest muligt. Den handler om at fange det rigtige, og få resten hurtigt tilbage til arbejdet. Start med en enkel baseline, hold roller skarpe, og gør godkendelse til en fast proces. Når karantænen bliver forudsigelig, falder presset på it-support, og it-sikkerhed bliver en del af driften, ikke en stopklods.