Sådan hardener du Microsoft 365 Secure Score, hvilke actions giver mest effekt, og hvilke kan du roligt springe over

Mange SMV’er kigger på Microsoft 365 Secure Score og tænker: “Hvis vi får scoren op, er vi sikre”. Det er en forståelig tanke. Secure Score er bare ikke et bevis på sikkerhed, det er en prioriteret liste over forbedringer, der typisk reducerer risiko.

For virksomheder i Århus og Lystrup er udfordringen ofte den samme: få hærdet Microsoft 365 uden at drukne i projekter, licenssnak og daglig it-support. Den her guide skærer ind til benet: hvilke actions giver mest effekt, og hvilke kan vente.

Secure Score i praksis: hvad det måler, og hvad det ikke gør

Et generisk “dashboard”-billede af score og sikkerhedstiltag, skabt med AI.

Et generisk “dashboard”-billede af score og sikkerhedstiltag, skabt med AI.

Secure Score samler anbefalinger på tværs af Microsofts sikkerhedsprodukter og viser dem som en score. Hver anbefaling har en “impact” og en vejledning til, hvad der skal ændres. Det gør den god som arbejdsplan.

Den gør tre ting særligt godt for SMV’er:

Den hjælper med prioritering. Man kan sortere efter effekt og hurtigt se, hvad der rykker mest.

Den skaber fælles sprog. Ledelse, it-ansvarlige og ekstern leverandør kan tale om de samme punkter.

Den følger op. Når man ændrer en politik, slår det igennem i scoren (ofte hurtigt, men ikke altid øjeblikkeligt).

Det, den ikke gør: den forstår ikke jeres forretning. Secure Score ved ikke, om I har shared mailbokse, gamle scannere der bruger SMTP, eller særlige krav fra kunder. Og den belønner nogle gange “pæne” indstillinger, som ikke ændrer jeres reelle risiko ret meget.

Det rigtige mindset er enkelt: Brug Secure Score som tjekliste, og vurder hver anbefaling ud fra risiko og drift. Microsoft beskriver selv modellen og begrænsningerne i deres dokumentation om hvordan Microsoft Secure Score fungerer.

Actions der typisk giver mest effekt: start med identitet (login)

De fleste alvorlige hændelser starter med et login. Derfor giver identitets-tiltag næsten altid mest effekt pr. time.

Første prioritet er Multi-Factor Authentication (MFA). Ikke “for nogle få”, men bredt. Start med admin-konti, fortsæt til alle brugere, og luk hullerne (servicekonti, delte postkasser, ældre apps). For SMV’er er den korteste vej ofte at bruge “security defaults” (standard sikkerhed) i Entra ID, hvis man ikke har brug for avancerede undtagelser.

Næste er at blokere legacy authentication. Det er gamle login-protokoller (fx POP/IMAP/SMTP AUTH), som typisk kan omgå moderne beskyttelse. Når de er slået fra, falder støjen, og risikoen falder markant. Her kommer mange “hurtige point”, men vigtigere: man fjerner en hel klasse af angreb.

Tredje er at stramme admin-adgang. Det er kedeligt arbejde, men det betaler sig hver gang:

Brug separate admin-konti (ikke samme konto til mail og admin).

Brug mindst mulige rettigheder (least privilege), og fjern “globale” roller hvor de ikke er nødvendige.

Hav en “break-glass” konto (nødkonto) med stærk beskyttelse og klar procedure.

Hvis virksomheden har flere lokationer, flere leverandører eller mange mobile brugere, giver Conditional Access hurtigt værdi. Ikke som et stort projekt, men som målrettede regler (fx blokér login fra lande I aldrig bruger, kræv MFA uden for kendte lokationer, kræv compliant device for admin-roller).

Det her er også i tråd med Microsofts nyere fokus på “secure by default”. En praktisk baggrund findes i Microsofts Secure Future Initiative-opdateringer , som tydeligt peger på identitet og stærkere standarder.

Næste bølge: e-mail, enheder og logging der gør angreb sværere

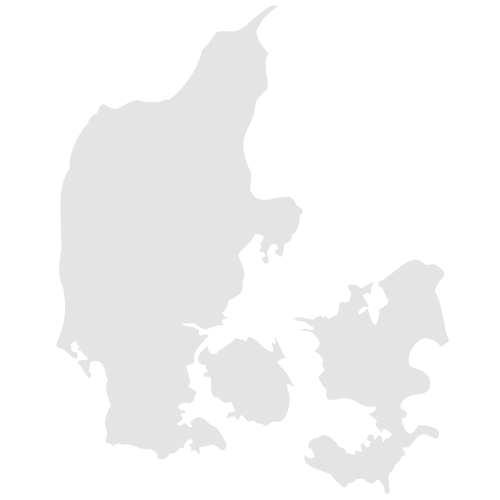

En enkel prioriteringsmatrix for sikkerhedstiltag, skabt med AI.

En enkel prioriteringsmatrix for sikkerhedstiltag, skabt med AI.

Når identiteten er strammet, kommer den typiske næste risiko: e-mail og endpoints.

E-mail først, fordi phishing stadig er den mest almindelige indgang. Her er tommelfingerreglen: stop de kendte tricks, og gør resten synligt. Tænd anti-phishing politikker, stram spoofing-beskyttelse, og beskyt mod farlige links og vedhæftninger, hvis licensen understøtter det. Vigtigt: Lad ikke sikkerheden afhænge af, at en bruger “spotter” et falsk login.

Samtidig skal enhederne med. Hvis medarbejdere bruger bærbare og mobil, bør der være en minimumsstandard: kryptering, skærmlås, opdateringer, og mulighed for fjernsletning. Device compliance (typisk via Intune) giver kontrol uden at gøre hverdagen tung, hvis man holder reglerne simple.

Det sidste ben er logging og overvågning. Det lyder som “enterprise”, men det er basal drift:

Sørg for audit logging er slået til.

Få alerts på risikable login og ændringer i admin-roller.

Gem logdata længe nok til at kunne efterforske (også når man først opdager noget efter uger).

En kort oversigt hjælper, når man skal prioritere i Secure Score:

| Område | Typisk action | Effekt | Typisk faldgrube |

|---|---|---|---|

| Identitet | MFA + legacy auth off | Høj | Undtagelser bliver permanente |

| Anti-phishing + link-beskyttelse | Høj | For mange “allow lists” | |

| Enheder | Compliance baseline | Medium-høj | For stramme krav fra dag 1 |

| Logging | Audit + alerts | Medium | Ingen reagerer på alarmer |

For SMV’er i Århus og Lystrup ender det tit som en kombi-opgave mellem intern ansvarlig og ekstern it-support. Hos NetDK ser man ofte, at de her tre områder giver mest “sikkerhed pr. ændring”, uden at driften knækker.

Hvad kan du roligt springe over (eller udskyde) uden at svække sikkerheden

Et simpelt roadmap i faser, skabt med AI.

Et simpelt roadmap i faser, skabt med AI.

Det er fristende at jage point. Men nogle Secure Score actions er enten niche, dyre i drift eller kun relevante i bestemte miljøer. De kan ofte udskydes, uden at I bliver mere sårbare i praksis.

Typiske ting der kan vente i en SMV:

Tilpasninger der primært er “compliance pynt”. Fx detaljerede labels og governance-rammer, før der er styr på MFA og legacy auth.

Avancerede politikker med høj kompleksitet. Hvis det kræver mange undtagelser og man ikke har ressourcer til at vedligeholde dem, bliver det hurtigt en falsk tryghed.

Indstillinger der rammer arbejdsgange hårdt for lidt sikkerhed. Et eksempel er meget stramme regler på deling i Teams/OneDrive, hvis I i praksis deler med kunder dagligt. Start med de risikable mønstre (anonyme links, “alle kan dele eksternt”), ikke alt på én gang.

Actions der kræver licenser I ikke har. Secure Score viser ofte anbefalinger, som er realistiske i større pakker. Det er fint at kende dem, men de skal ikke styre prioriteringen.

En enkel test: Hvis en anbefaling giver få point, kræver mange timer, og ikke reducerer en kendt trussel (konto-overtagelse, phishing, malware, datalæk), så udskyd den. Brug tiden på driftssikre kontroller, der holder hele året.

Hvis man vil have en mere taktisk tilgang til at vælge og “lukke” anbefalinger uden at skabe rod, giver den her praktiske guide til Secure Score-optimering et godt overblik over arbejdsformen.

Konklusion: hærdning i små skridt giver ro i maven

Microsoft 365 Secure Score er bedst som styringsværktøj, ikke som trofæ. Start med identitet, fortsæt med e-mail og enheder, og få logging på plads. Udskyd det, der giver lav effekt og høj drift.

For SMV’er i Århus og Lystrup handler det ofte om at få en plan, som passer til hverdagen, ikke en plan der kræver et helt sikkerhedsteam. NetDK arbejder typisk med de samme faser: quick wins, næste skridt, moden drift, så it-support og sikkerhed trækker i samme retning. Hvor ligger jeres største risiko lige nu, login, mail eller devices?