Sådan sætter du SPF, DKIM og DMARC op til Microsoft 365, trin for trin med typiske fejl

Hvis mails pludselig lander i spam, eller kunder siger “vi får dem ikke”, starter problemet ofte i DNS. Ikke i Outlook. SPF DKIM DMARC er i praksis et ID-tjek ved døren, der fortæller modtageren, om mailen må komme ind, og om den er blevet ændret undervejs.

For B2B SMV’er handler det om tre ting: bedre leveringsrate, mindre spoofing og nemmere compliance-arbejde. Det er også et område, hvor små fejl giver store symptomer.

NETDK hjælper ofte virksomheder i lystrup og århus med at få styr på mailflowet i Microsoft 365 som en del af it-support og it-løsninger, typisk sammen med it-sikkerhed, backup, antivirus og firewall.

Forudsætninger og overblik, så opsætningen ikke går i stå

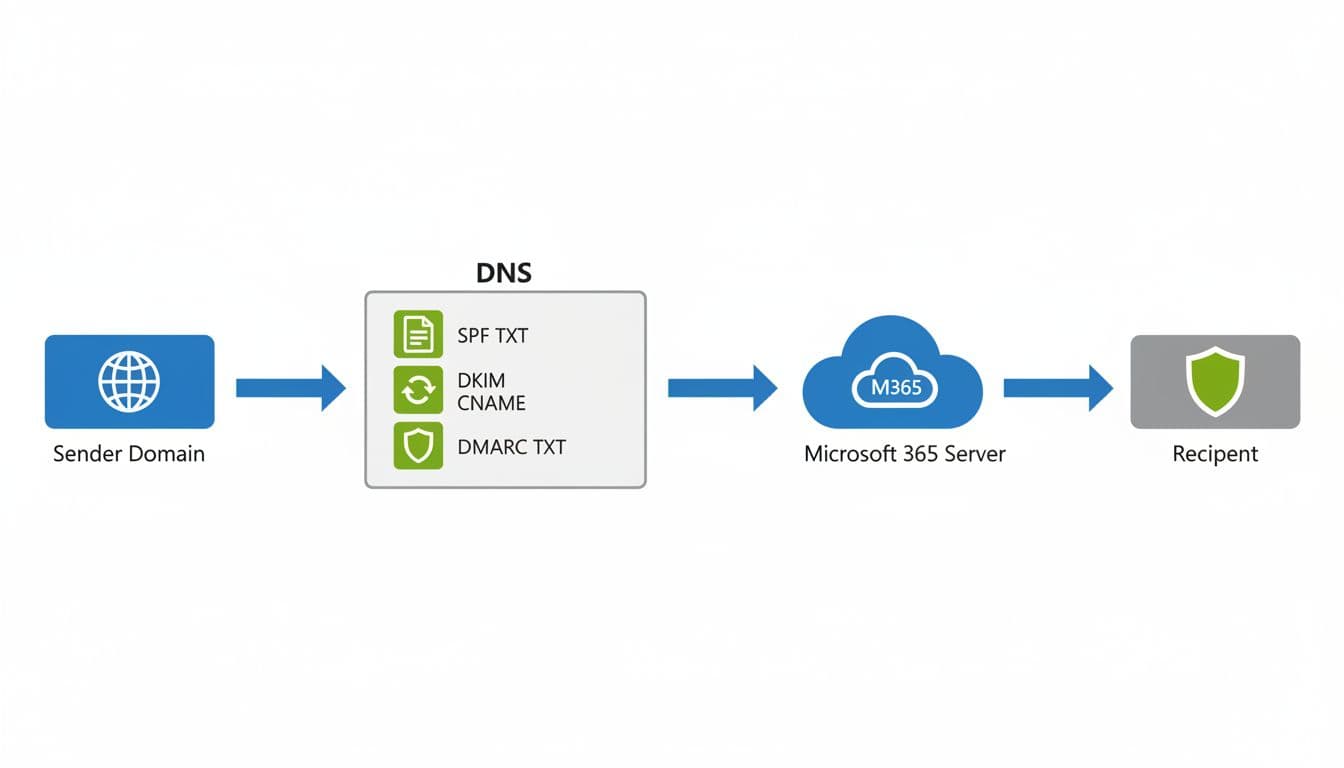

Oversigt over mailflow og DNS-kontroller, skabt med AI.

Oversigt over mailflow og DNS-kontroller, skabt med AI.

Før der ændres noget, skal tre ting være på plads:

- Adgang til DNS hos domæneudbyderen (hvor TXT og CNAME records kan oprettes).

- Domænet er tilføjet i Microsoft 365 (og er “verified” i admin center).

- De relevante portaler er kendt:

- Microsoft 365 admin center (admin.microsoft.com), domæner og grunddata.

- Microsoft 365 Defender (security.microsoft.com), DKIM og sikkerhedsindstillinger.

- Exchange admin center (admin.exchange.microsoft.com), Message Trace og mailflow.

Det giver ro at læse Microsofts egen ramme først, især hvis der er flere domæner eller tredjeparts afsendere: Microsofts SecOps-guide til email-autentificering.

Tommelfingerregel: start med SPF, få DKIM til at signere stabilt, og brug DMARC til at stramme op i kontrollerede trin.

SPF til Microsoft 365: korrekt record, hard fail, og 10-lookup fælden

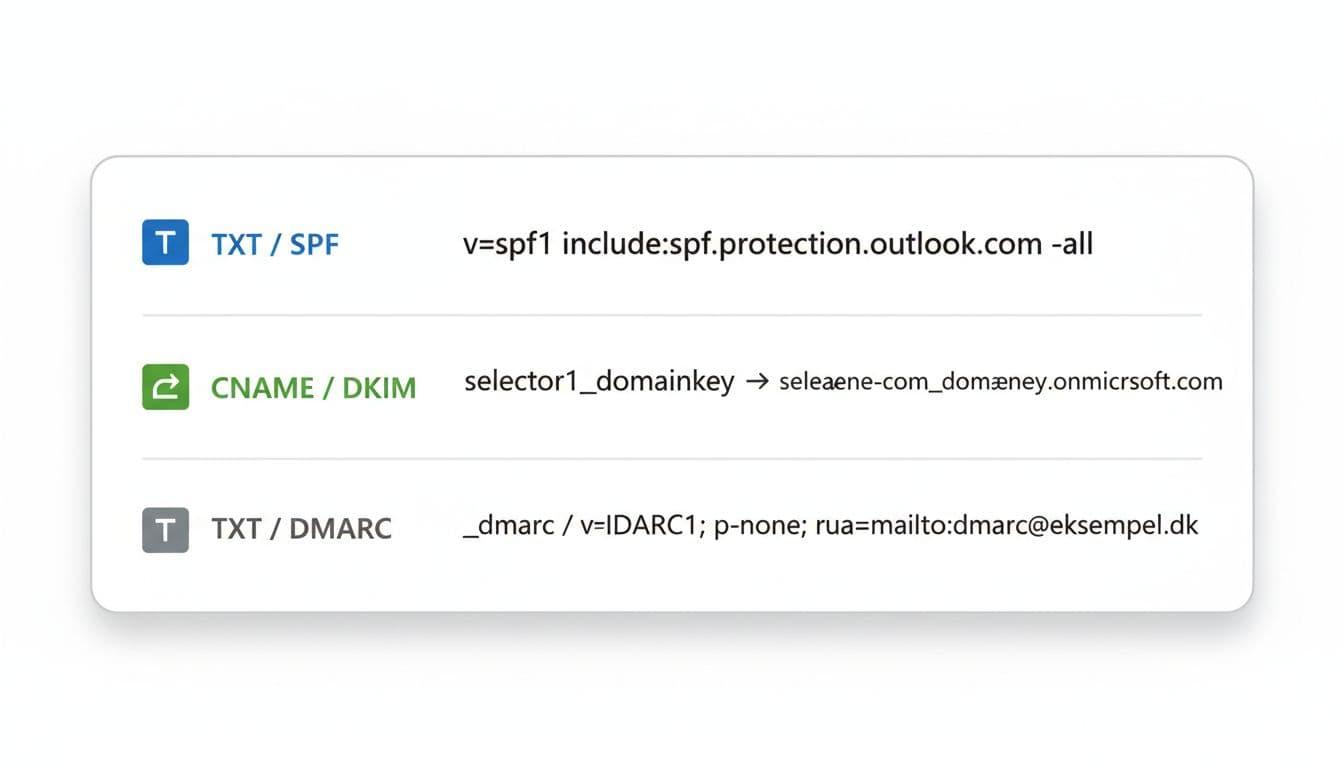

Eksempel på DNS-records for opsætningen, skabt med AI.

Eksempel på DNS-records for opsætningen, skabt med AI.

SPF fortæller, hvilke servere der må sende mail for dit domæne. I Microsoft 365 er basisen som regel én TXT-record på roden af domænet.

En typisk SPF til microsoft 365 ser sådan ud:

| Type | Navn (host) | Værdi (example) |

|---|---|---|

| TXT | @

|

v=spf1 include:spf.protection.outlook.com -all

|

-all

vs ~all

:

-

~all(soft fail) er fornuftig i testfasen, fordi det sjældent blokerer hårdt. -

-all(hard fail) er strammere og passer godt til B2B, når man er sikker på alle afsendere.

Den klassiske fejl er at have flere SPF-records . Der må kun være én. Hvis marketing-platform, ERP, website og scanner alle sender, skal de flettes ind i samme record (eller flyttes til et samlet SMTP-relay).

10 DNS lookups, og hvorfor “SPF permerror” sker

SPF har en hård grænse på 10 DNS lookups (includes, redirects og nogle mekanismer tæller). Når grænsen ryger, ser man ofte SPF permerror

, og så bliver leveringsraten ustabil.

Praktisk måde at undgå det på:

- Hold antallet af

include:nede. - Brug subdomæner til tredjepart, når det giver mening (fx

news.firma.dktil nyhedsbrev). - Saml afsendere via én kendt vej, i stedet for fem små.

Flattening kan være en løsning, men den kan også give drift-problemer, hvis den bliver “stiv” og ikke følger udbydernes ændringer. Læs med kritisk blik: praktisk forklaring af 10-lookup og flattening.

DKIM i Microsoft 365: aktivering pr. domæne, selectors og CNAME

DKIM signerer dine mails kryptografisk. Det gør det sværere at efterligne dit domæne, og det hjælper DMARC med at give en klar dom.

Trin, som typisk virker i praksis:

- Gå til Microsoft 365 Defender og find DKIM under Email policies (placeringen kan variere).

- Vælg dit domæne, og vælg “Prepare” eller “Create DKIM keys”.

- Microsoft viser to selectors (ofte

selector1ogselector2). - Opret de to CNAME-records i DNS, præcis som Microsoft viser dem.

- Vent på propagation, og klik derefter “Enable”.

Typiske CNAME-mønstre (eksempel, ikke kopier 1:1):

-

selector1._domainkey.ditdomæne.dkpeger på et onmicrosoft-domæne -

selector2._domainkey.ditdomæne.dkpeger på et onmicrosoft-domæne

De mest almindelige fejl:

- Forkert hostnavn (nogle DNS-paneler tilføjer domænet automatisk, andre gør ikke).

- CNAME oprettet som TXT (sker overraskende tit).

- DKIM bliver ikke aktiveret efter publicering (nøglerne ligger i DNS, men signering er stadig off).

- Manglende tid til propagation (tjek igen efter 30 til 60 minutter, nogle gange længere).

Symptomet i headers er ofte dkim=none

eller dkim=fail

.

DMARC: alignment, rapporter (rua/ruf) og en sikker ramp-up plan

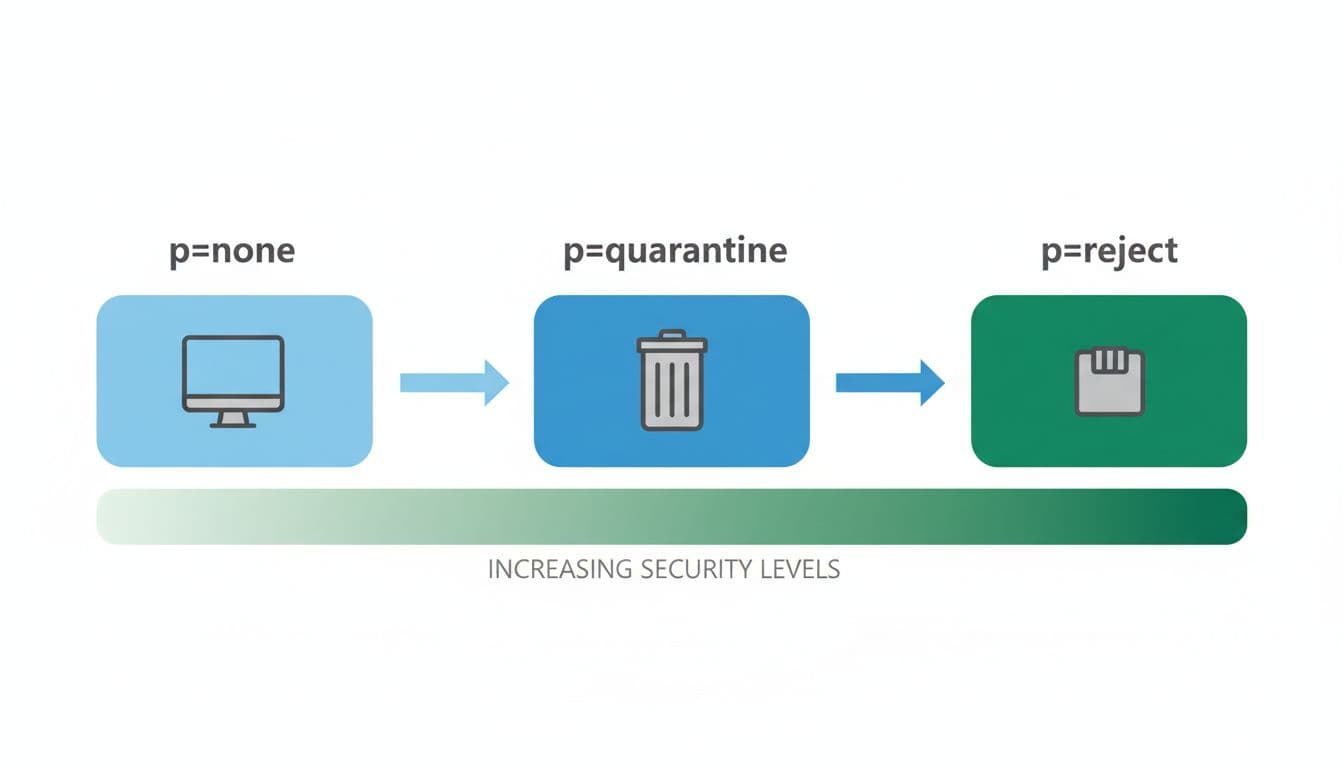

Trinvis stramning af DMARC policy, skabt med AI.

Trinvis stramning af DMARC policy, skabt med AI.

DMARC er “reglen” oven på SPF og DKIM. Den siger, hvad modtageren skal gøre, hvis en mail ikke består kontrollerne. Den vigtigste detalje er alignment : domænet i From skal matche det domæne, der valideres via SPF (Return-Path) eller DKIM (d=).

Start med monitorering:

| Type | Navn (host) | Værdi (example) |

|---|---|---|

| TXT | _dmarc

|

v=DMARC1; p=none; rua=mailto:dmarc@ditdomæne.dk

|

rua

er aggregerede rapporter og er dem, de fleste bruger. ruf

er “forensic” rapporter, men de bliver ofte begrænset af privatliv og modtager-politikker, så forvent ikke fuld dækning.

Ramp-up, som passer til SMV B2B i 2026:

- Uge 1 til 2:

p=none(find alle legitime afsendere). - Uge 3 til 4:

p=quarantine; pct=25(tag en del i spam). - Når rent:

p=reject(stop spoofing hårdt).

Microsoft har en konkret opskrift her: Microsofts guide til at konfigurere DMARC. Og hvis alignment driller, er denne oversigt let at bruge som tjekpunkt: opsætning af SPF, DKIM og DMARC for Microsoft 365.

Typiske fejl, symptomer og hurtig diagnosticering (hvad tjekkes først)

![]() Typiske fejlområder ved email-autentificering, skabt med AI.

Typiske fejlområder ved email-autentificering, skabt med AI.

Når noget går galt, ser man ofte disse tegn:

- NDR med

550 5.7.x(policy eller autentificering afvises). -

SPF permerror(for mange lookups eller dårlig syntax). -

spf=failpå legitime mails (mangler afsender i SPF). -

dkim=none(DKIM ikke slået til, eller forkert domæne i From). -

dmarc=failselv om SPF “passer” (alignment matcher ikke).

Hurtig diagnosticering i den rigtige rækkefølge:

- DNS : Find SPF, DKIM og DMARC records, og tjek at der kun er én SPF.

- SPF lookup-count : Hvis der er mange includes, er det ofte her fejlen ligger.

- DKIM CNAME-opslag

: Slår

selector1._domainkeyogselector2._domainkeykorrekt igennem? - Message Trace i Exchange admin center: tjek om afvisningen sker hos jer eller hos modtager.

- Mailheaders

: Kig efter

Authentication-Resultsog noter spf/dkim/dmarc.

Tjekliste og anbefalet minimum for B2B SMV i 2026

- SPF på alle aktive domæner, helst

-allnår afsenderlisten er korrekt. - DKIM aktiveret pr. domæne, og testet med en reel mail.

- DMARC med

rua, og policy mindstquarantinenår rapporterne er rene. - Overblik over tredjeparts afsendere (CRM, marketing, økonomi).

- Kombinér med basale kontroller i it-sikkerhed (MFA, antivirus på endpoints, firewall-regler, og en testet backup), så mailen ikke bliver det svage led.

Konklusion

Når SPF, DKIM og DMARC sidder rigtigt, bliver mailflowet mere stabilt, og spoofing bliver sværere. Det kræver ikke store projekter, men det kræver præcision i DNS og en rolig opstramning af DMARC. Et realistisk mål i 2026 er DMARC p=quarantine eller p=reject for B2B, med rapportering slået til, så man kan dokumentere effekten og rette afsendere løbende.